在今天,广泛应用于移动终端的指纹识别已经是高安全性的象征,我们也习惯了在手机解锁、支付、安全加密等场景应用指纹识别,认为这是安全的。但遗憾的是,一些指纹传感器并没有你想象的安全,相反地它可能会直接出卖你的指纹图像,成为一个致命的安全漏洞,但你却无从知晓。

在近期结束的台北电脑展上,Synaptics就进行了这样一项相关演示。一款看似寻常的指纹识别笔记本,在用户使用指纹识别后,不法分子就可捕获指纹传感器的原始数据,并将数据无线传输到另一台机器,借此就可以仿制机主的指纹,进而用仿制的假体指纹完成对机主电脑、手机等一系列采用同款指纹设备的破解,全程不到20分钟。

这背后究竟是怎么回事?其实一个指纹识别方案之所以可以称之为安全,需要在指纹获取、传输、存储等多个环节提供保障,任何一个环节的疏忽都会直接影响系统的安全性。我们常见的指纹识别主要聚焦在存储的安全性上,比如手机会调用独立的TrustZone执行确保安全,个别设备更是会调用独立的加密芯片来存储指纹数据,由此带来的安全的印象。

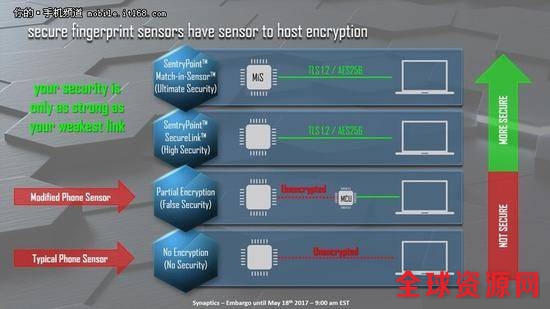

但是落实到指纹信息的传输上,某些指纹识别方案就没有那么小心了,甚至直接出卖了你的安全。以下面这副图为例,在传感器将指纹信息传递给主机的过程中,第四个方案是完全没有任何加密措施的,而第三个方案尽管在MCU与主机之间建立了加密传输,但是传感器与MCU之间依旧没有加密措施。这种非加密的传输就意味着你的指纹信息将毫无保留地暴露在外,外人通过一定手段就可以获取,这也就间接解释了Synaptics刚刚的演示:为什么你的指纹可以被轻易采集复制。

更具讽刺性的是,根据Synaptics的说明,采集和复制你指纹的设备成本不到200美元,主要包含一枚跳线器与一台打印机,通过Amzon或者淘宝就可以获得,如此低廉的成本却可以赚取你大部分家当,着实令人吃惊。

为了解决这种安全隐患,Synaptics提倡对指纹信息进行点对点的加密传输,并推出了一整套叫作SentryPoint的安全套件。其中以Securelink作为基础,将传感器和电脑主机之间的线路通过TLS 1.2加密和AES-256256位高级加密,双重的加密措施令指纹数据传输更加安全,这在其他指纹方案中并不常见,也是Synaptics的差异化优势。

打印仿制的指纹

同时,Synaptics还提供了更安全解决方案,即Match-in-Sensor传感器匹配解决方案,将指纹信息在传感器内直接匹配识别,指纹信息根本无需传出传感器,这样传感器与主机之间的链路仅传输“是”或“否”的匹配结果信息,当然结果也是加密传输,令通过链路窃取指纹的可能性降低为0。

另外,鉴于指纹识别被假体指纹攻破的现状,Synaptics也有针对性的应对措施,PurePrint技术可以利用人工智能检测指纹图像,从而区分真假手指,并且PurePrint驱动器支持升级更新,通过不断学习新的指纹假体素材不断演进,以应对新出现的威胁。有意思的是,Synaptics透露内部会有多个团队在解决假体指纹鉴别,团队间定期会进行一定技术交流,相互设置情景刁难对方,切磋当中提升假体指纹鉴别技术。

在指纹识别已经广泛应用的今天,Synaptics不断强调安全指纹指纹识别的重要性,正如水桶理论一样,安全性将取决于系统最薄弱的环节,在只有指纹获取、传输、存储等多个环节提供保障,你的指纹识别才是安全的。